처음 파도콘에 참석해봤다. 사실 해킹대회에 관심을 갖기전에는 이런 컨퍼런스가 있는지도 몰랐다.

파도콘(PADOCON)은 Paradox Conference의 약자로 컴퓨터 해킹과 보안에 뜻이 있는 대학 보안동아리 및 해커들의 컨퍼런스 연합이며, Defcon을 모티브로 하여, 보안과 관련된 이야기를 나눌 수 있는 컨퍼런스 주최를 목표로 하고, 새로운 주제와 위협을 찾아내고 기존의 주제에 대해 색다른 관점으로 바라보고 문제점을 찾아내며 이러한 정보들을 공유하는데 있다고 한다.

공식홈페이지 : http://www.padocon.com/

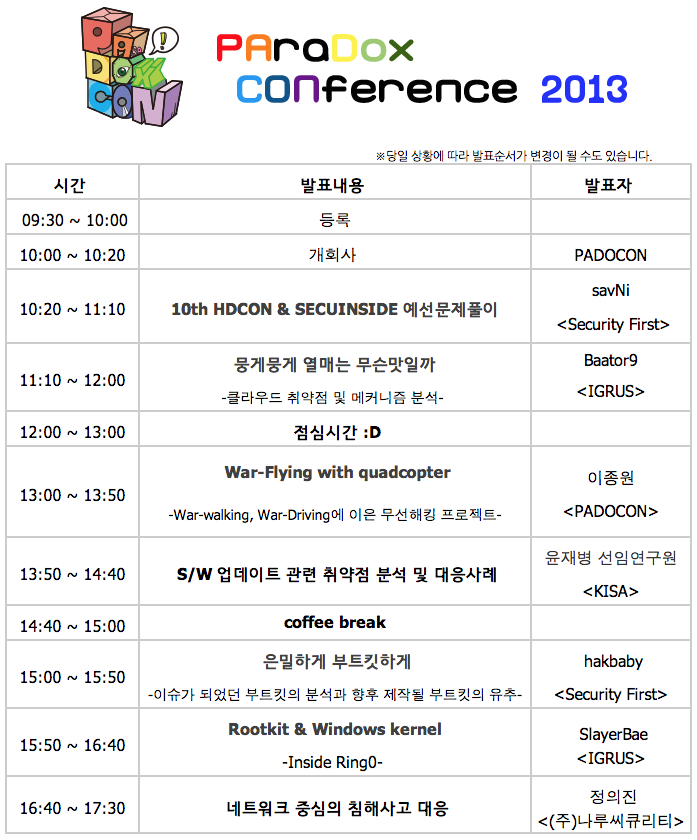

이번 발표 및 주제는 아래와 같았다.

해킹대회 예선문제 풀이는 HDCON 4문제와 Secuinside 3문제를 풀이했다.

10th HDCON

– Level 2 : Packet 분석 문제. Network Miner와 WireShark를 사용.

– Level 4 : Reversing 문제. IDA Pro 사용, .NET파일의 CLI Header 구조의 이해, jpg 파일의 Header(Magic Number)와 CRC32 이해.

– Level 5 : Pwnable 문제. IDA Pro 사용, Buffer Overflow 이해, ROP Payload 기법을 이용해 brute force 공격.

– Level 6 : Forensic 문제. AccessData FTK Imager 사용, 크롬의 updater 디렉토리에서 backgroung.js 파일 분석.

Secuinside 2013

– Givemeshell : Pwnable 문제. IDA Pro 사용, 리다이렉션을 이용한 shell code 획득.

– Reader : Pwnable 문제. IDA Pro 사용, 디컴파일해서 프로그래밍된 제약조건을 우회, Stack Smashing attack 사용, “ulimit -s”으로 ASLR(Address space layout randomization) 우회.

– Pwnme : Pwnable 문제. IDA Pro 사용, 우분투 보호기법 우회, 라이브러리의 offset 값이 일정한지 확인 후 유추하여 공격.

두번째 주제인 뭉게뭉게 열매는 무슨 맛일까는 클라우드 스토리지의 패킷을 분석한 발표였다.

개인적으로 클라우드 취약점 및 메커니즘 분석이라고 해서 기대했는데, 클라우드 스토리지 서비스의 네트워크 패킷을 분석하는 내용이라 내가 기대했던 것과 조금 달랐다.

하지만, 신선했고, 내가 무심코 사용하는 서비스의 네트워크 패킷이 어떤 패턴을 가지는지 관심을 가져야 겠다는 생각이 들었다.

국내 N사 분석

– 별도의 프로토콜 또는 패킷을 암호화를 사용하지 않음

– 캡쳐된 패킷으로 파일 복구가 가능

– 동기화 기능이 불안정. 미리보기 기능 역시 암호화 사용 안함

해외 M사 분석

– 모든 데이터 전송시 SSL 암호화

– 스트림 형식도 분석하기 어려움

– 동기화에 상당히 최적화

세번째 주제는 War-Flying with Quadcopter였는데 예전에 AR.DRONE을 구경(?) 해본 경험이 있는 나는 꽤 관심이 가는 주제였다. 발표자는 Quadcopter를 구매하는데 약 80만원정도 소요했다.

그리고 기존 무선해킹 방법의 단점을 지적하고 왜 Quadcopter를 사용해야 하는지에 대해 설명하고, 발표자가 직접 해보면서 겪은 시행착오도 소개해주고, Demo까지 보여줘서 재미있었다.

기존 방법의 단점

– War Walking : 장비를 들고 다니기 불편하며, 쉽게 노출되어 적발

– War Driving : 주정차가 어려우며, 야간 작업시 경찰에 의해 의심

– War Flying(RC 비행기) : 호버링이 불가능

– War Flying(RC 헬리콥터) : 견인력 제한(500g)

Why Quadcopter

– 호버링 능력이 뛰어나며, 기동성이 좋음

– 원격으로 조종이 가능

– 훌륭한 견인력(1.5kg)

시행착오

– Quadcopter와 멀리 떨어지면 보이지 않아 조종에 어려움(파손위험)

– 배터리 소모(6시간 충전 시 약 10분 비행가능)

– 연결유실(제어용 : 3g, Target과 연결 : wifi)

추후 연구과제

– 배터리 문제(태양광전지, 고용량 베터리)

– 3G 모듈운용(커넥션 불안정, 속도)

– 무선보안의 인식 강화로 인한 무선랜 해킹 자체의 어려움

누군가 Quadcopter 데모영상을 촬영해서 youtube에 올린 듯…

(영상에 나오는 뒷모습이 참한분은 지인임..ㅋ)

[embedplusvideo height=”400″ width=”700″ editlink=”http://bit.ly/167oCqA” standard=”http://www.youtube.com/v/tJ1Aqb9DZw4?fs=1″ vars=”ytid=tJ1Aqb9DZw4&width=700&height=400&start=&stop=&rs=w&hd=0&autoplay=0&react=1&chapters=¬es=” id=”ep2846″ /]

네번째 주제는 S/W업데이트에 따른 보안취약점 및 대응방안이였는데, 앞부분은 취약점 신고제도소개와 취약점 신고 사례에 대해서 소개해주었다. 취약점을 신고하면 돈을 준다는(+.+ ) 취약점 찾을 능력은 안되지만.. 뒷부분은 주로 업데이트용 ActiveX 보안 취약점과 대응방안에 대해 설명해 주었다.

취약점 신고 : http://www.krcert.or.kr/kor/consult/consult_04.jsp

업데이트용 ActiveX 보안 취약점 소개

– 관리되지 않는 사이트의 보안업데이트 미적용으로 인한 사고사례

– 업데이트 파일의 위치 임의조작 사고사례

대응방안

– 파일 다운로드 소스파일 경로에 대한 필터링

– 파일 다운로드 설정 파일에 대한 무결성 체크 강화

– 다운로드된 업데이트 파일의 저장위치, 파일명 관리 강화

– 다운로드된 업데이트 파일 실행 전 무결성 체크

– 업데이트 서버에서 업데이트 파일 변조 여부 주기적 체크

– PE파일 다운로드 전 필터링하여 사전 차단

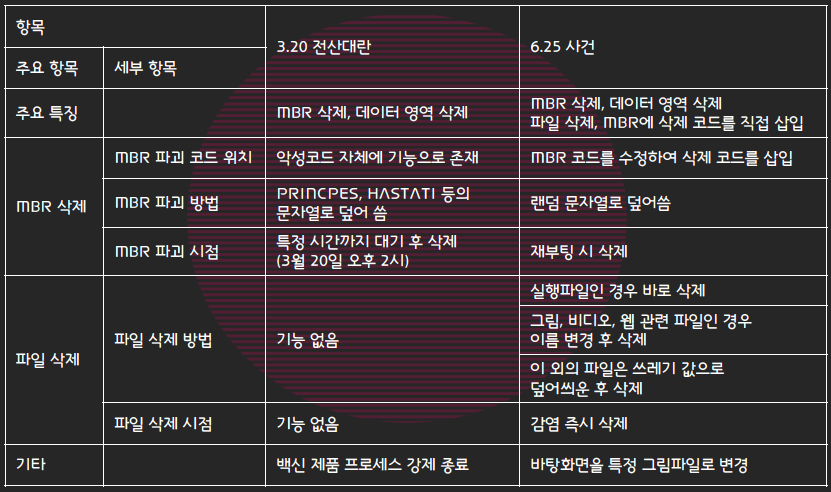

다섯번째는 은밀하게 부트킷하게인데, 발표자가 나이도 어리고 여자였는데 경력이 굉장해서 놀라웠다.부트킷을 스미트닛 부트킷과 파괴형 부트킷으로 정의하고 각각의 부트킷이 동작하는 원리를 설명해주었는데..솔직히 거의 이해가 잘안되었다. 대신 3.20 전산 대란과 6.25 사건의 내용을 잘 정리해서 보기 좋았다.

여섯번째는 Rootkit & Windows kernel 이였는데, EProcess 정보를 조작해서 프로세스를 숨기고, 부모프로세스를 변경하고, 핸들을 조작하는 모습이 인상깊었다. 거기다 데모까지 보여주면서.. 살짝 아쉬운건, 데모한 프로그램을 공개해주면 공부하는데 더 많은 도움이 될 것 같은데..(소스 좀 굽신굽신ㅋ)

마지막으로 네트워크 중심의 침해사고 대응은 방법론 적으로 접근해서 프로세스를 잘 정리해준 발표였다.특히 전수 데이터가 아닌 세션 데이터를 사용하는 방법은 꽤 인상 깊었다. 하지만, 제약도 분면 있을 것으로 보이고, 그런부분에 대해 질문하고 싶었지만 용기가 안났다..ㅋ

네트워크 중심의 침해사고 대응방법

– 데이터 수집과 분석으로 2가지로 나누어 대응할 수 있음

데이터 수집 : 4가지 타입, 네트워크 장비 이용

– 통계데이터 : 네트워크 전반적인 프로토콜 비율 등의 정보 제공, 관련 툴 : Capinfos, Tcpdstat, Trafshow

– 경보데이터 : IDS에서 발생되는 데이터, 관련 툴 : Snort, Bro, 기타 IDS

– 세션데이터 : 통화기록으로 비유(통화량,통화시간,통화빈도 등), 관련 툴 : Argus, SANCP, NetFlow, Bro

– 전수데이터 : 네트워크 전체 데이터, 실제로 수집/관리 불가, 관련 툴 : Tcpdump, Wireshark, Snort

데이터 분석 : 사람에 의한 분석

– 주로 세션데이터를 활용하여 분석

– 큰 데이터를 먼저 분석하여 세부사항을 분석

– 세션 및 전수데이터 분석은 수작업 분석 수행, 다양한 탐지룰 적용

– 네트워크 기반의 대응은 제한적임. 접근통제 적용 가능

– 네트워크 침해사고 대응은 주로 탐지위주로 수행

전체적으로는 업체에서 주최해서 대부분이 제품을 소개하는 세미나에 비하면 수준이 높은 컨퍼런스였다. 다만 아쉬운 것은 발표자들이 대학생이여서 긴장도 많이하고 살짝 버벅거리는게 아쉬웠는데, 처음부터 잘하는 사람이 어디있는가? 아직 어리고 젊기에 앞으로가 더 기대된다^^