가상 사설망(VPN)이란 인터넷과 같은 공중망을 이용하여 사설망이 요구하는 서비스를 제공할 수 있도록 구축한 망으로 공중망 내에서 마치 단일 회사만 사용하는 전용선처럼 사용할 수 있는 기술을 말합니다. 공중망을 공유하기 때문에 낮은 비용으로 전용선과 같은 수준의 능력을 제공하므로, 최근 많은 기업의 Extranet과 광범위한 Intranet에서 사용되고 있습니다.

VPN은 터널링 프로토콜과 보안과정을 거쳐 내부 기밀을 유지하여 보안성이 우수합니다. 또한, 외부인으로부터 안전하도록 주소 및 라우터 체계의 비공개와 데이터 암호화, 사용자 인증, 사용자 액세스 권한 및 제한의 기능을 제공합니다.

1) PPTP(Point to Point Tunneling Protocol)

PPTP(Point to Point Tunneling Protocol)는 마이크로소프트사가 어센드사와 함께 설계한 VPN 프로토콜로서, Window NT4.0에서 처음으로 제공되었습니다. PPTP의 기본은 PPP(Point to Point Protocol)의 Packet을 IP Packet으로 Encapsulation하여 IP 네트워크에서 전송하기 위한 터널링 기법입니다.

– 터널링에 의한 IP Packet의 라우팅을 위해서는 GRE(Generic Routing Encapsulation)라고 하는 Routing Tag 기법을 사용

– IP, IPX 또는 NetBEUI(Network BIOS Enhanced User Interface, IBM) 페이로드를 암호화하고, IP 헤더로 캡슐화하여 전송함

– 터널의 유지, 보수, 관리를 위하여 TCP 연결을 사용하고 이동 사용자(Mobile user)가 서버(Home Server)에 접속하기에 용이하도록 구성됨

– 서버가 마이크로소프트사의 윈도 NT(Windows New Technology) 서버여야 하고, 사용자는 별도의 PPTP 지원 소프트웨어를 사용해야 함

– PPTP는 하나의 터널에 하나의 연결만을 지원하여 일대일 통신만 가능하다는 단점이 있었으나 현재는 다중접속을 지원하기도 함

2) L2TP(Layer 2 Tunnelling Protocal)

L2TP는 마이크로소프트와 Cisco에서 제안한 L2F(Layer 2 Forwarding)에 기반을 두고 PPTP와의 호환성을 고려하여 만들어진 터널링 프로토콜의 표준입니다.

L2TP는 IP, IPX, AppleTalk Protocol에 대해 지원되며 X.25, ATM, Frame Relay, SONET과 같은 WAN 기술도 지원합니다. IPSec을 이용하여 패킷을 암호화하는 기능을 보유하고 있으며, L2TP는 UDP 1701 포트를 사용하여 접속과 데이터 전송을 관리합니다.

* 가입자 인증 확인 및 세션 연결 과정

1. ISP에서 제공하는 VPN 서비스 사용자들은 ISP의 LAC(Layer2 Access Controller)에 인증요청

2. ISP의 인증서버는 사용자에 대한 아이디와 비밀번호를 확인하여 사용다에 대한 접속을 허가함

3. 사용자가 기업의 사내망에 접속하고가 할 경우 ISP의 인증서버는 기업의 인증서버로 부터 가입자 인증을 확인할수 있는 프록시 인증 기능수행

4. 가입자 인증이 확인되면 기업의 VPN장비는 ISP의 LAC과 생성된 터널의 세션을 유지하게됨

5. 기업의 VPN장비는 ISP의 인증서버에서 제곻아는 사용자 정보를 이용하여 해당 사용자에 대한 아이피 주소를 아이피 풀에서 할당하게 되고, 가입자 단말과 사내망간에는 세션이 연결됨

3) L2F(Layer 2 Forwarding)

L2F는 시스코(Cisco Systems) 사에서 제안한 프로토콜입니다

– 원격지의 ISP 장비에서 접근 Server측의 tunnel server로 L2F 터널을 생성시키며, 이 가상 터널은 Direct-dial PPP/RAS 세션을 생성함

– 원격지 사용자의 home site에서 주소를 할당하며 home site의 gateway에서 사용자 인증을 함

– 하나의 터널에 여러 개의 연결을 지원하여 다자간 통신을 가능하도록 함

– PPP(Point-to-Point Protocol)를 사용하며, 인증으로는 RADIUS와 TACACS+를 이용함

4) IPSec

* 기본 개념 및 특징

IP 망에서 안전하게 정보를 전송하는 표준화된 3계층 터널링 프로토콜로 IP 계층의 보안을 위해 IETF에 의해 제안되어 VPN 구현에 널리 쓰이고 있습니다.

– 네트워크상의 IP Layer에서의 보안에 중점을 두었으며, 사설 및 공중망을 사용하는 TCP/IP 통신을 보다 안전하게 유지하기 위한 IP 데이터그램의 인증, 무결성과 기밀성을 제공

– IP 계층에서 직접 서비스를 제공함에 따라 상위 계층 프로그램의 변경이 필요 없음

– 암호화된 패킷은 보통의 IP 패킷과 동일한 형태를 갖기 때문에 네트워크 장비의 내부 변경 없이 IP 네트워크를 통해서 쉽게 라우팅이 가능함

– 차세대 인터넷 프로토콜인 IPv6에서는 IPSec을 기본적으로 포함하고 있으며, IPv4에서도 IPSec을 사용하는 것이 보안을 위해 필요함

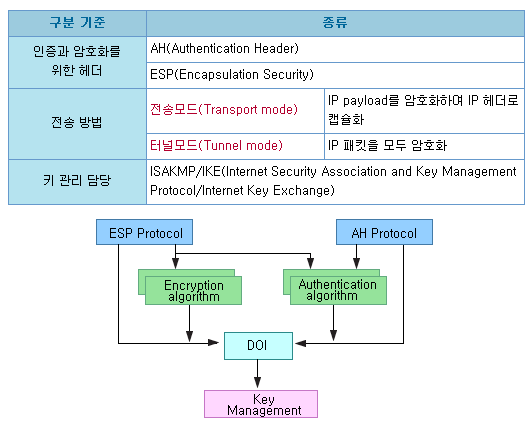

* IPSec의 구분

* IPSec 종류

– AH(Authentication Header) Protocol

AH Protocol은 IP 데이터그램에 제공하는 기능으로 사용자 인증(Authentication)과 데이터 무결성(Integrity)에 사용합니다. AH를 이용하여 인증을 할 때, MD5, SHA-1 등의 인증 알고리즘을 이용하여 키 값과 IP 패킷의 데이터를 입력한 인증 값을 계산하여 AH의 인증 필드에 기록하게 되고, 수신자는 같은 키를 이용하여 인증 값을 검증합니다. AH는 재연공격(Replay attack)으로부터의 보호 기능을 제공합니다.

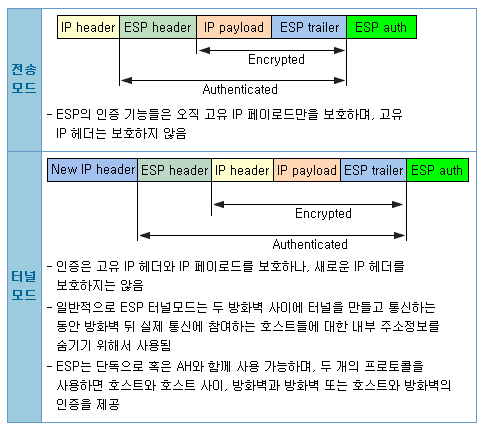

전송모드와 터널모드 비교

– ESP(Encapsulation Security Payload) Protocol

ESP는 IPSec에서 IP 페이로드를 암호화하여 데이터 기밀성(Confidentiality)을 제공함으로써 제 3자의 악의에 데이터가 노출되는 것을 차단합니다. IP 데이터그램에 제공하는 기능으로서 사용자 및 데이터의 선택적 인증, 무결성, 기밀성, 재연공격(replay attack) 방지를 위해 사용합니다. 부분적인 순서 무결성, 제한적인 트래픽 플로우 비밀성도 갖습니다.

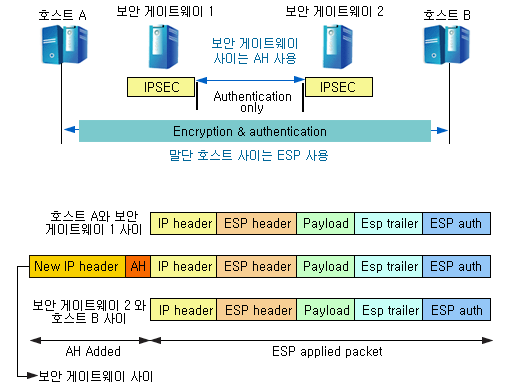

AH와 달리 암호화를 제공하며 대칭키(DES-CBC, 3DES) 암호화 알고리즘을 사용합니다. 적용방법을 보면 ESP 단독으로 할 수도 있고, 인증 기능을 제공하기 위하여 AH와 함께 사용할 수도 있습니다. 또, 터널모드를 사용할 때는 ESP+AH 조합형태도 사용될 수 있습니다. ESP를 이용하여 host vs. host, host vs. 보안 gateway, 보안 gateway vs. gateway 등에 대해서 보안서비스를 제공하는 데 사용합니다.

앞에서 설명한 것과 같이 ESP(Encapsulation Security Payload)는 터널 종단간에 협상된 키와 암호화 알고리즘으로 데이터그램을 암호화하는데 이용합니다.

전송모드와 터널모드 비교

* ESP + AH 이용한 IPSec 보안 구성

* IPSec의 키 관리 프로토콜

IPSec에서는 키 관리가 매우 중요합니다. 그러나, 키 관리는 IPSec과 독립적으로 구현되므로, 여러 가지 키 관리 프로토콜 중에서 선택하여 사용할 수 있습니다. 키 관리 프로토콜에는 SKIP, Photuris, ISAKMP 등이 있습니다. 키 관리 프로토콜은 아직 RFC로 채택되어 표준화되지 않았습니다.

– ISAKMP(Internet Security Association and Key Management Protocol)

SA(Security Association) 설정, 협상, 변경, 삭제 등 SA 관리와 키 교환을 정의하였으나, 키 교환 메커니즘 자체에 대한 언급은 없음

– IKE(Internet Key Exchange) 프로토콜

ISAKMP에서 정의한 Payload의 구성 및 메시지 해석 방법과 Oakley라는 키 결정 프로토콜에서 정의한 방식으로 세션키를 유도했기 때문에 초기에 ISAKMP/Oakley라는 이름으로 불림

IKE 표준은 각각을 적절히 조화시켜서 표준화한 것임. IKE 메시지는 UDP 프로토콜을 사용해서 전달되며 출발지 및 도착지 주소는 500번 포트를 사용하게 됨

* VPN 보안 취약점 및 보완 방법

VPN은 보안성이나 네트워크의 활용 측면에서나 대단히 좋은 솔루션임에도 불구하고 취약점이 존재합니다. 이러한 취약점은 다음과 같이 보완될 수 있습니다.

– 보안 취약점

클라이언트에 백 도어 설치 또는 키 노출 시 해커는 정상적인 키로 정상접근 가능하며 내부에 가장 쉽고 안전하게 침입이 가능함

최초 사용자 패스워드 키로 모든 사람들이 동일 키 사용 시, 이 키가 노출되면 침입자가 쉽게 해독 가능함

– 보완방법

개인용 방화벽 및 안티 바이러스 프로그램을 설치하여 백도어 프로그램을 제거하여야 함. 안전한 키관리 및 사용자 인증관리를 하여야함

요약

* 가상사설망

인터넷과 같은 공중망을 이용하여 사설망이 요구하는 서비스를 제공할 수 있도록 구축한 망으로 공중망 내에서 마치 단일 회사만 사용하는 전용선처럼 사용할 수 있는 기술을 말합니다.

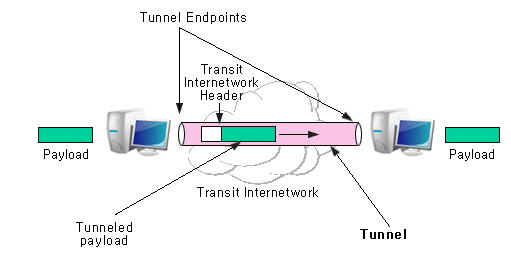

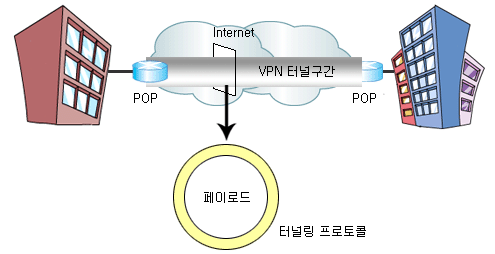

* 터널링

송신자와 수신자 사이의 전송로에 외부로부터의 침입을 막기 위해 일종의 파이프를 구성하는 것으로 파이프는 터널링을 지원하는 프로토콜을 사용하여 구현하고 있으며, 사설망과 같은 보안 기능을 지원합니다. 터널링되는 데이터를 페이로드(Payload)라고 부르며 터널링 구간에서 페이로드는 그저 전송되는 데이터로 취급되어 그 내용은 변경되지 않습니다

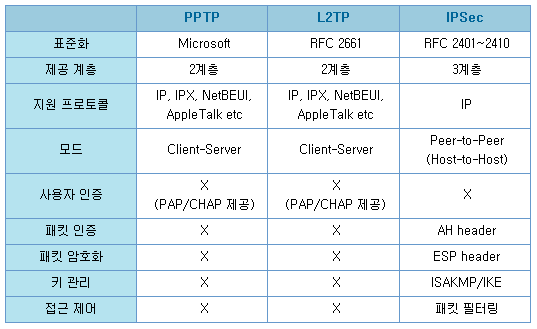

가상 사설망(VPN, Virtual Private Network) 프로토콜의 종류와 각각의 특징

2 Responses to 가상 사설망(VPN)