Notice : 해당 자료가 저작권등에 의해서 문제가 있다면 바로 삭제하겠습니다.

연구목적으로 사용하지 않고 악의적인 목적으로 이용할 경우 발생할 수 있는 법적은 책임은 모두 본인에게 있습니다.

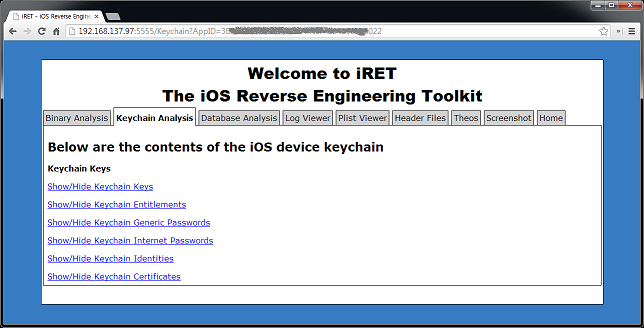

iRET(iOS Reverse Engineering Toolkit)를 이용한 iOS 분석

1. 설치하기

wget https://www.veracode.com/sites/default/files/Resources/Tools/iRETTool.zip unzip iRETTool.zip dpkg -i iRET.deb

나의 경우 snoop-it 과 충돌? 이나서 그런지 설치가 정상적으로 되지 않았다..

# dpkg -i iRET.deb Selecting previously deselected package ire. (Reading database ... 6503 files and directories currently installed.) Unpacking ire (from iRET.deb) ... dpkg: error processing iRET.deb (--install): trying to overwrite `/Applications/._.DS_Store', which is also in package de.nesolabs.snoopit Errors were encountered while processing: iRET.deb

._.DS_Store 파일을 삭제하고 해봐도 안된다(ㅠㅠ)

# ls -la /Applications/._.DS_Store ls: cannot access /Applications/._.DS_Store: No such file or directory # dpkg -i iRET.deb (Reading database ... 6503 files and directories currently installed.) Unpacking ire (from iRET.deb) ... dpkg: error processing iRET.deb (--install): trying to overwrite `/Applications/._.DS_Store', which is also in package de.nesolabs.snoopit Errors were encountered while processing: iRET.deb #

그래서 우선은 snoop-it을 삭제하고 설치했다.(원인을 아시는분있으시면 코멘트좀 부탁드립니다.)

Pentest-iphone:~/iRET/iRET-Tool root# dpkg -i iRET.deb

(Reading database ... 6422 files and directories currently installed.)

Unpacking ire (from iRET.deb) ...

Setting up ire ("1.0") ...

Pentest-iphone:~/iRET/iRET-Tool root#

설치 후 ios 기기를 재시작 한다.

그러면 iRET 아이콘이 생긴다.

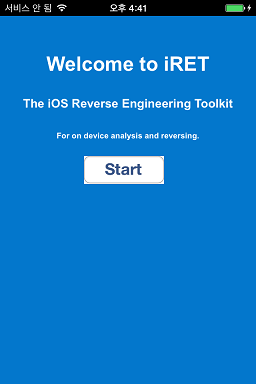

이제 iRET를 싱행해보자.

Start 버튼을 누르면 서비스가 시작된다.

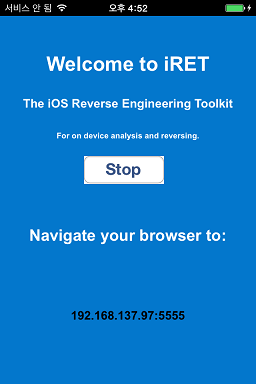

정상적으로 서비스가 시작되면, 웹브라우져로 접속한다.

http://[iphone’s ip]:5555/

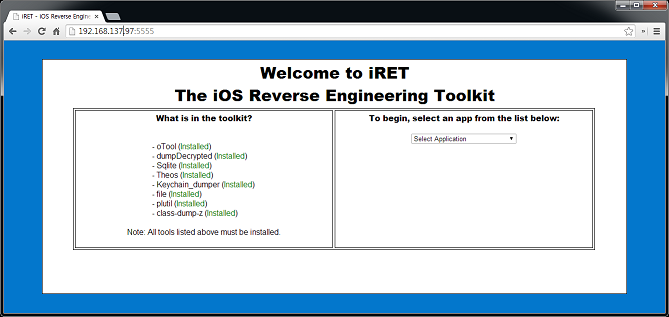

그러면 우측 화면에서와 같이 iRET 실행에 필요한 toolkit을 설치해야 한다.

– oTool

– dumpDecrypted

– Sqlite

– Theos

– Keychain_dumper

– file

– plutil

– class-dump-z

나의 경우 Theos와 file 2개를 제외하고는 이미 설치 되어있었다.

iRet 사용을 위해 설치 되지 않은 Theos와 file를 설치해보자.

2.1 file 설치

cydia 에서 file을 검색해서 설치하면 된다.(소스는 http://apt.saurik.com)

2.2 Theos 설치

BigBoss Recommended Tools 이 설치 되어있으면 아래의 명령으로 쉽게 설치할 수 있다.

(단, 엄청 오래걸림)

# installtheos3

2. 사용하기

이제야 사용할 준비가 끝났다.

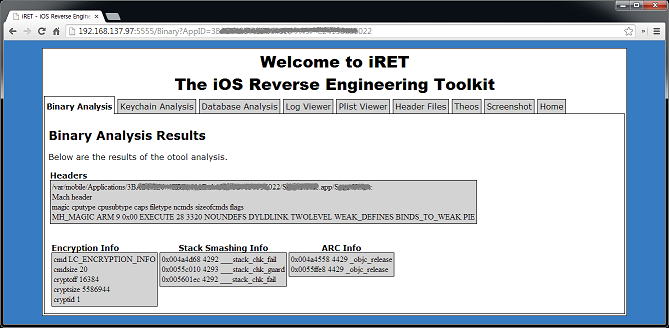

바이너리 정보를 비롯해서, plist, database, strings 정보들을 확인할수 있다.

분석할 앱을 선택하고 텝을 이동하면서 분석하면 된다.

바이너리 분석

키채인 분석

P.S. 개인적으로는 iNalyzer5을 사용해보고 사용해서 그런지 웹UI 치고는 화면이 투박하고 iNalyzer5 에 비해 특장점은 없어보여 크게 감흥은 없었다.

3 Responses to iRET(iOS Reverse Engineering Toolkit)를 이용한 iOS 분석