Notice : 해당 자료가 저작권등에 의해서 문제가 있다면 바로 삭제하겠습니다.

연구목적으로 사용하지 않고 악의적인 목적으로 이용할 경우 발생할 수 있는 법적은 책임은 모두 본인에게 있습니다.

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-1

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-2

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-3

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-4

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-1

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-2

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-3

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-4

실습문제 다운로드 받는 곳 : http://nostarch.com/malware

실습 1-1

Lab01-01.exe와 Lab01-01.dll 파일을 사용한다. 파일에 관한 정보를 얻으려면 1장에서 사용한 기법과 도구를 사용하고 다음질문에 대답해보자

질문

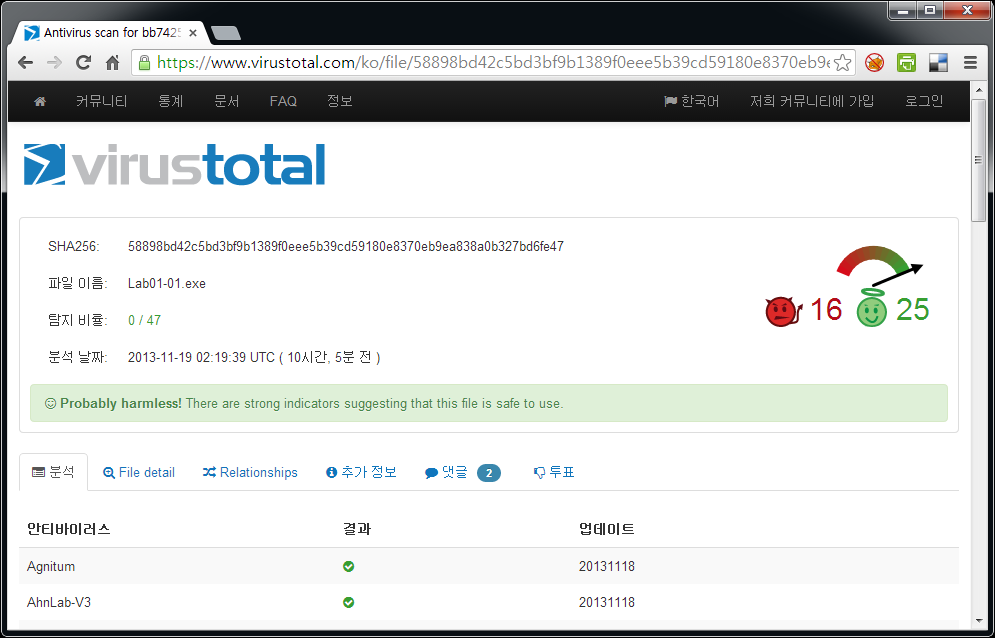

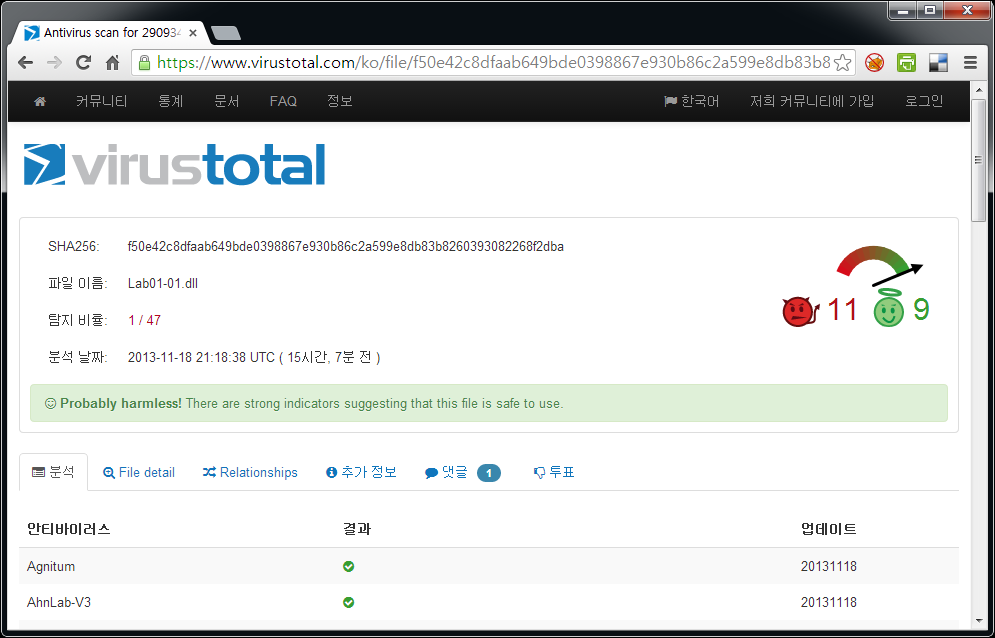

1. http://www.virustotal.com 에 파일을 업로드한후 보고서를 보자. 기존 안티바이러스 시그니쳐에 일치하는 파일이 존재하는가?

A : Lab01-01.exe의 경우 탐지 되지 않았고, Lab01-01.dll 의 경우 하나의 백신(Commtouch, W32/GenBl.290934C6!Olympus)에서 탐지 되었다.

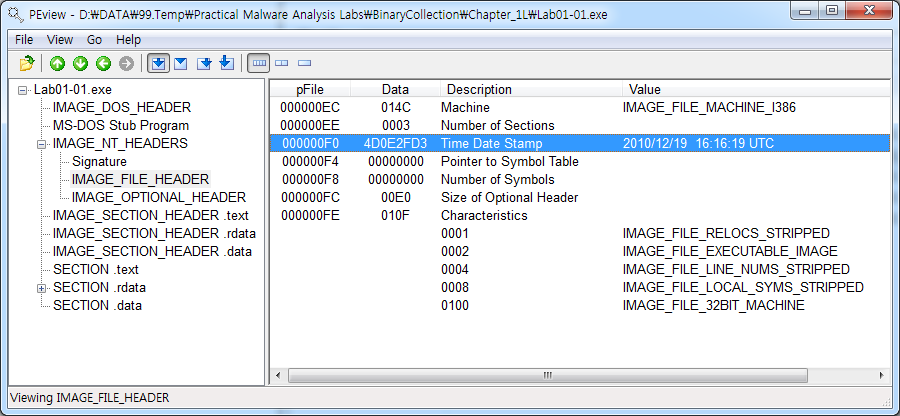

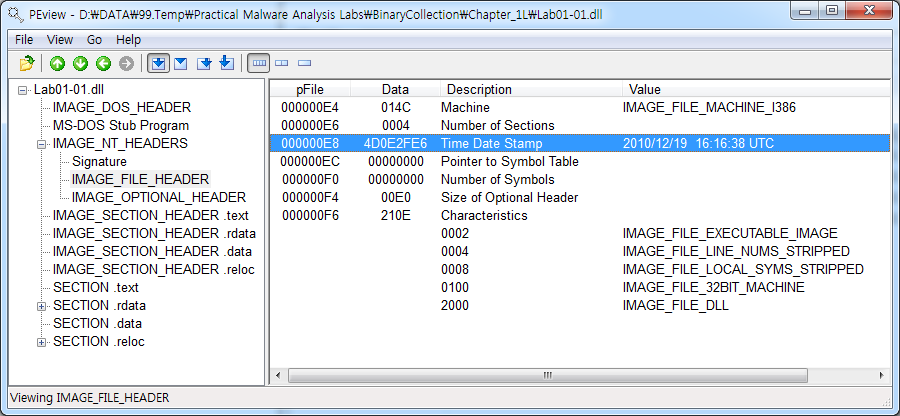

2. 이 파일은 언재 컴파일 되었는가?

A :

Lab01-01.exe의 경우 2010/12/19 :16:16:19 UTC

Lab01-01.dll의 경우 2010/12/19 :16:16:38 UTC

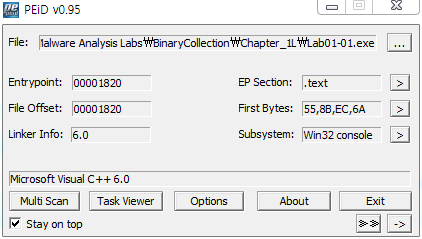

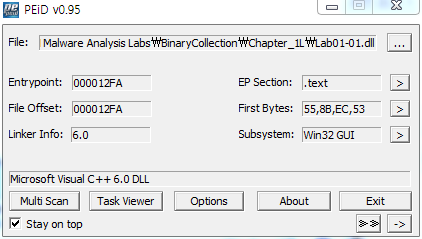

3. 이 파일이 패킹되거나 난독화된 징후가 있는가? 그렇다면 무엇으로 판단했는가?

A : 난독화 되지 않았다. PEiD를 보고 판단.

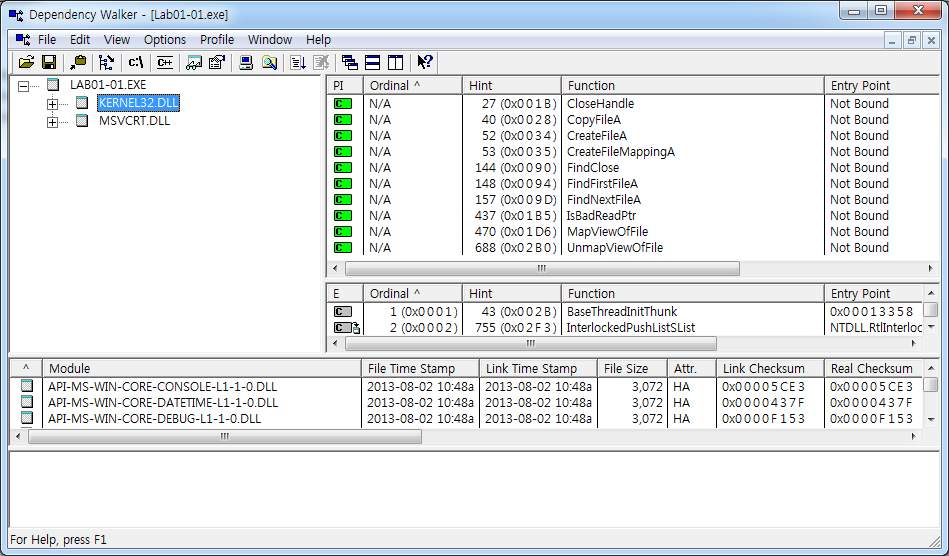

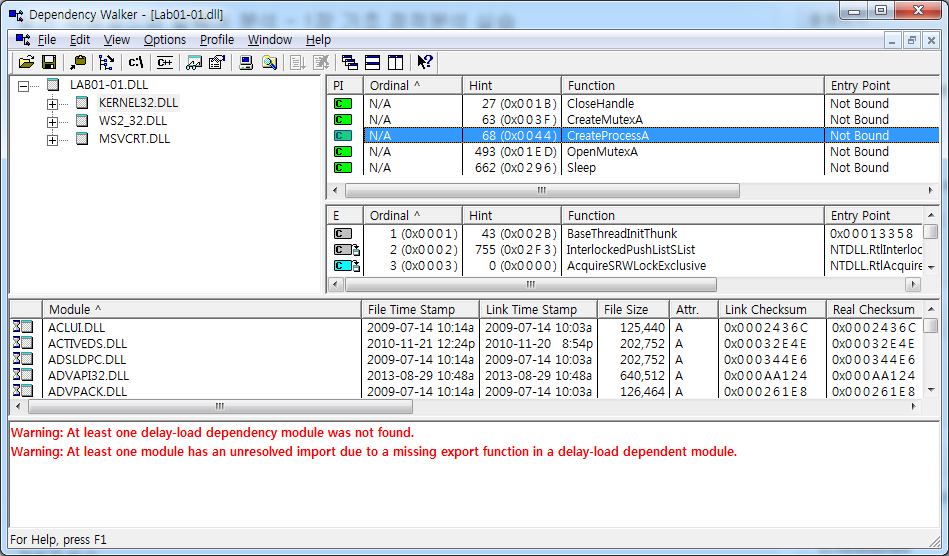

4. 임포트를 보고 악성코드 행위를 알아낼수 있는가? 그렇다면 어떤 임포트인가?

A : Lab01-01.exe 의 경우 파일을 생성(CreateFileA) 및 복사(CopyFileA)하거나 파일을 찾는 함수(FindFirstFileA, FindNextFileA)를 볼 수 있다

Lab01-01.dll의 경우 프로세스를 생성하는 함수(CreateProcessA)와 Sleep 함수를 볼 수 있고, 네트워크 기능을 제공하는 WS2_32.DLL를 로드하고 있다.

5. 감염된 시스템에서 검색할수 있는 다른파일이나 호스트 기반의 증거가 존재하는가?

A. Lab01-01.exe을 strings 으로 확인해봤을 때 아래와 같이 kerne132.dll(kernel32.dll이 아님 숫자 1)을 발견할 수 있었음

D:\DATA\...\Chapter_1L>strings Lab01-01.exe Strings v2.51 Copyright (C) 1999-2013 Mark Russinovich Sysinternals - www.sysinternals.com !This program cannot be run in DOS mode. Richm ... CloseHandle UnmapViewOfFile IsBadReadPtr MapViewOfFile CreateFileMappingA CreateFileA FindClose FindNextFileA FindFirstFileA CopyFileA KERNEL32.dll malloc exit MSVCRT.dll _exit _XcptFilter __p___initenv __getmainargs _initterm __setusermatherr _adjust_fdiv __p__commode __p__fmode __set_app_type _except_handler3 _controlfp _stricmp kerne132.dll kernel32.dll .exe C:\* C:\windows\system32\kerne132.dll Kernel32. Lab01-01.dll C:\Windows\System32\Kernel32.dll WARNING_THIS_WILL_DESTROY_YOUR_MACHINE D:\DATA\...\Chapter_1L>

6. 감영된 장비에서 이 악성코드를 발견하기 위해 사용한 네크워크 기반의 증거는 무엇인가?

A. Lab01-01.dll을 strings 으로 확인해봤을 때 아래와 같이 IP(127.26.152.13)을 발견할 수 있었음

D:\DATA\...\Chapter_1L>strings Lab01-01.dll Strings v2.51 Copyright (C) 1999-2013 Mark Russinovich Sysinternals - www.sysinternals.com !This program cannot be run in DOS mode. Rich ... CloseHandle Sleep CreateProcessA CreateMutexA OpenMutexA KERNEL32.dll WS2_32.dll strncmp MSVCRT.dll free _initterm malloc _adjust_fdiv exec sleep hello 127.26.152.13 SADFHUHF /0I0[0h0p0 141G1[1l1 1Y2a2g2r2 3!3}3 D:\DATA\...\Chapter_1L>

7. 이 파일의 목적은 무엇이라고 판단했는가?

A : 아마 자신을 kerne132.dll으로 위장하기 위해 복사하고 CreateProcess를 이용해 실행한 다음 sleep 시키고 c&c서버(127.26.152.13) 와 통신하는 용도로 사용될 것으로 추측되며 백도어일 가능성이 커보인다.

18 Responses to 실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-1