Notice : 해당 자료가 저작권등에 의해서 문제가 있다면 바로 삭제하겠습니다.

연구목적으로 사용하지 않고 악의적인 목적으로 이용할 경우 발생할 수 있는 법적은 책임은 모두 본인에게 있습니다.

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-1

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-2

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-3

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-4

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-1

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-2

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-3

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-4

실습문제 다운로드 받는 곳 : http://nostarch.com/malware

실습 3-1

기초 동적분석 도구를 이용해 Lab03-01.exe 파일에서 발견된 악성코드를 분석하라.

질문

1. 악성코드의 임포트 함수와 문자열은 무엇인가?

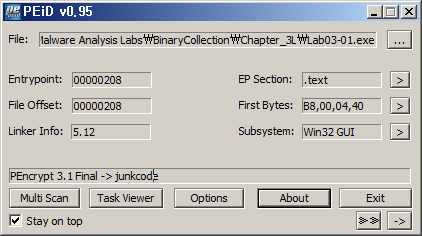

A : 우선 PEiD으로 확인했을때 패킹된것을 확인할 수 있었다.

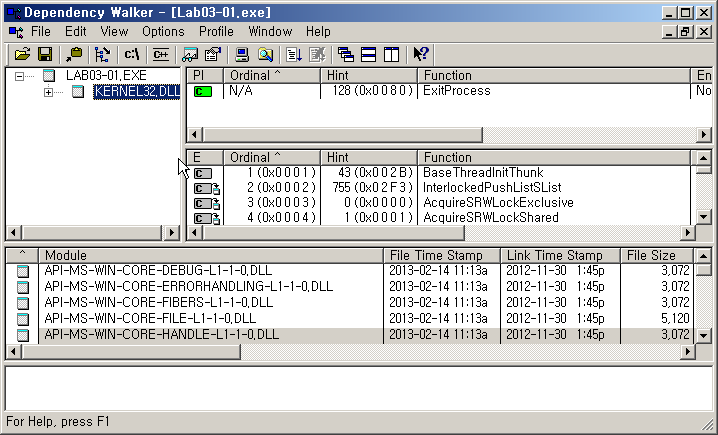

그리고 Dependency Walker 에서 임포트 함수를 확인했을때는 ExitProsess 만 확인이 가능했다.

string을 확인했을 때는, 아래와 같은 특이한 문자열을 확인할 수 있었다.

C:\>strings "C:\Practical Malware Analysis Labs\BinaryCollection\Chapter_3L\Lab03-01.exe" Strings v2.51 Copyright (C) 1999-2013 Mark Russinovich Sysinternals - www.sysinternals.com !This program cannot be run in DOS mode. Rich .text `.data ExitProcess kernel32.dll ... cks=u ttp= cks= CONNECT %s:%i HTTP/1.0 QSRW ?503 200 ... advapi32 ntdll user32 ... StubPath SOFTWARE\Classes\http\shell\open\commandV Software\Microsoft\Active Setup\Installed Components\ test www.practicalmalwareanalysis.com admin VideoDriver WinVMX32- vmx32to64.exe SOFTWARE\Microsoft\Windows\CurrentVersion\Run SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders ... C:\>

2. 악성코드임을의미하는 호스트 기반 표시자는 무엇인가?

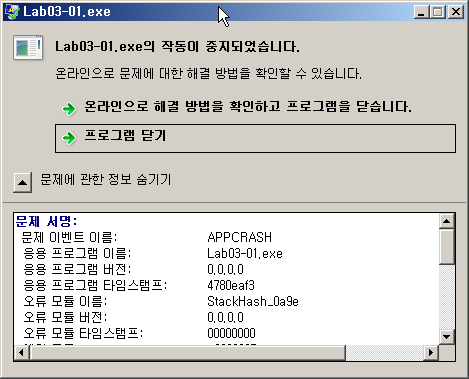

A : 확인을 위해 VM에 Windows7 32bit를 설치해서 환경을 구성하고 동적분석을 위해 악성코드 실행했더니 아래와 같이 정상적으로 실행되지 않았다..ㅠ

다시 VM에 WindowsXP를 설치하고, 실행을 시키니, 다행히 정상적으로 실행되어 분석을 해볼수 있었다..^o^/

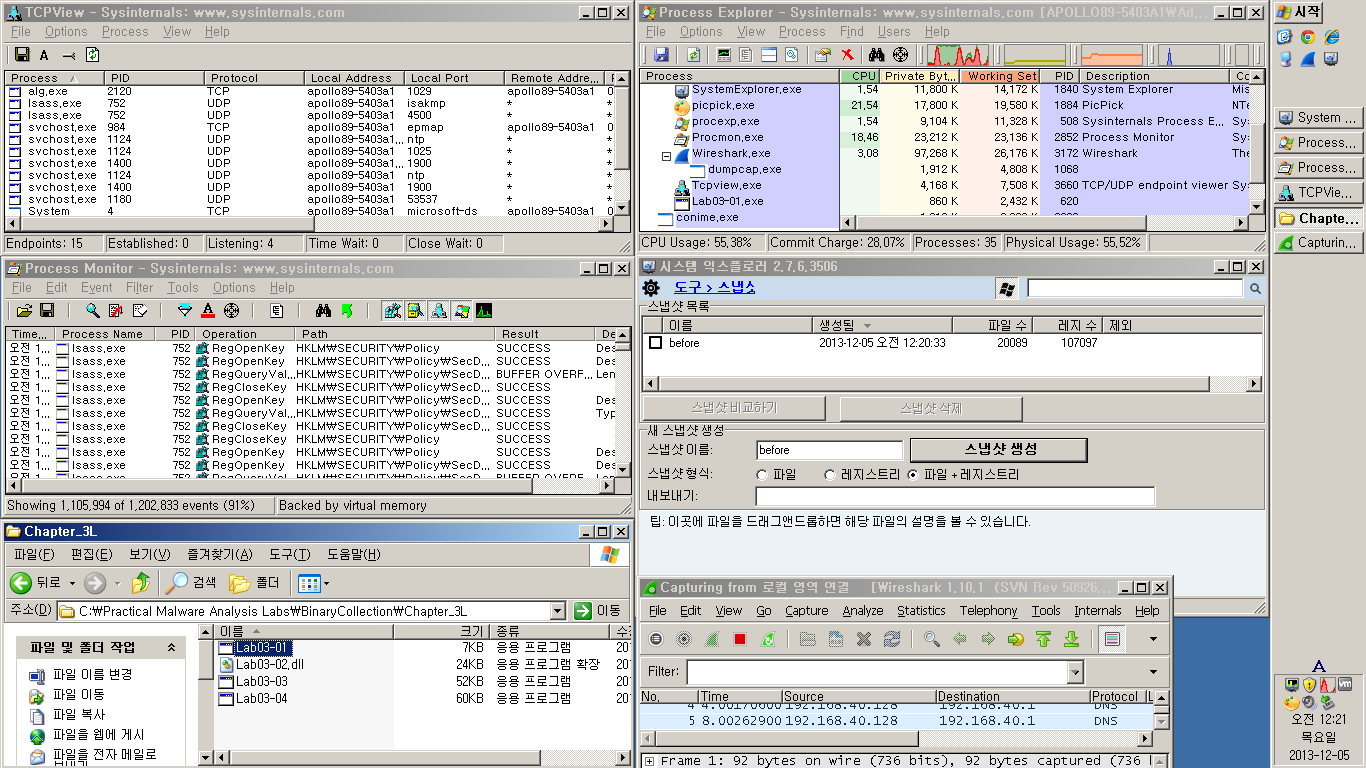

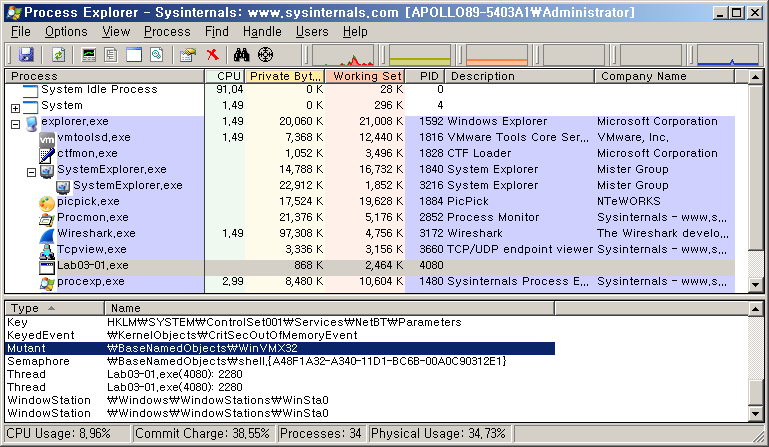

먼저 Process Explorer 에서 확인해보니, \BaseNamedObjects\WinVMX32 하는 뮤텍스를 만드는 것을 볼수 있다.

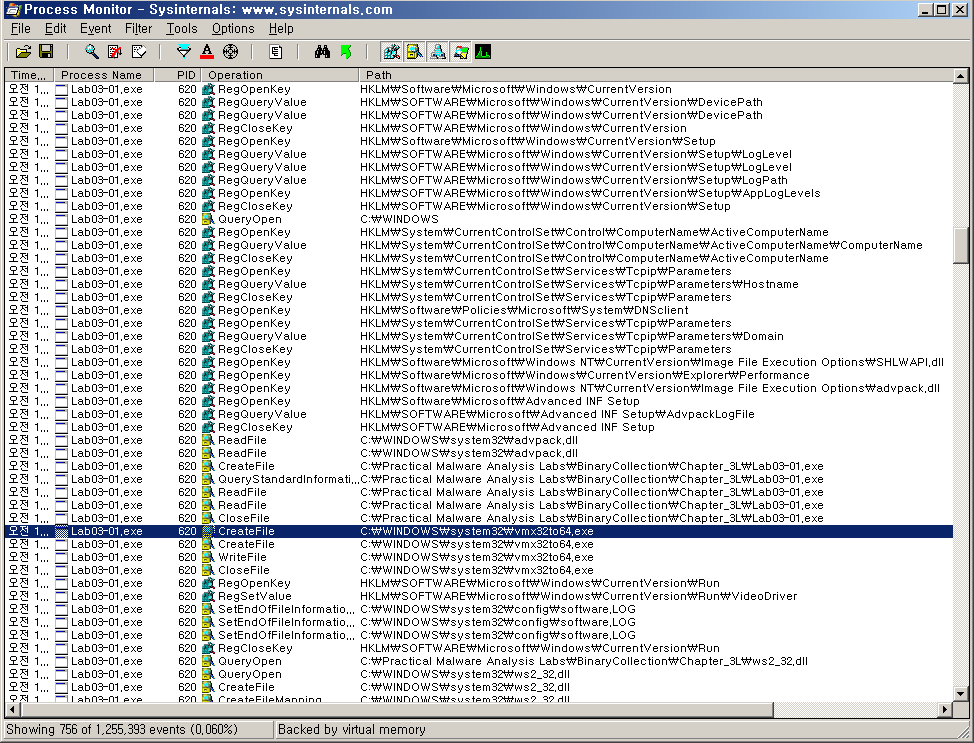

그리고, Process Monitor를 통해 C:\WINDOWS\system32\vmx32to64.exe 파일을 생성하고, 레지스트리의 HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run 에 등록하는 것도 볼 수 있었다.

3. 악성코드를 인식 할 수 있는 유용한 네트워크 기반의 시그니쳐가 존재하는가? 있다면 무엇인가?

A :

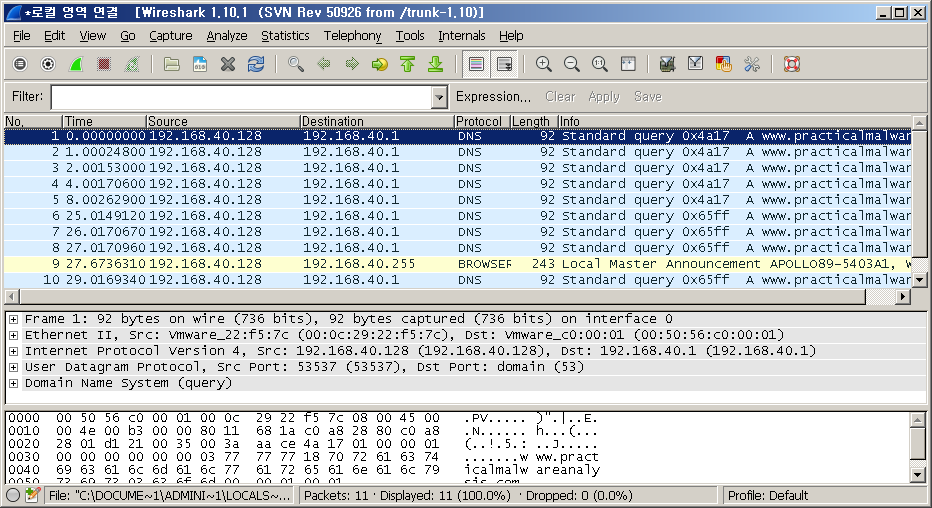

악성코드를 실행하고 나면 www.practicalmalwareanalysis.com 으로 DNS쿼리가 발생하는 것을 Wireshark를 통해 확인할 수 있었다.

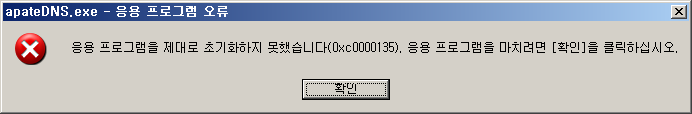

책에서 알려준 도구인 ApateDNS를 사용해서 DNS응답을 조작하려고 했지만 아래와 같이 에러가 났다(Windows7에서는 잘동작했는데 XP에서는 에러가 발생했다.)

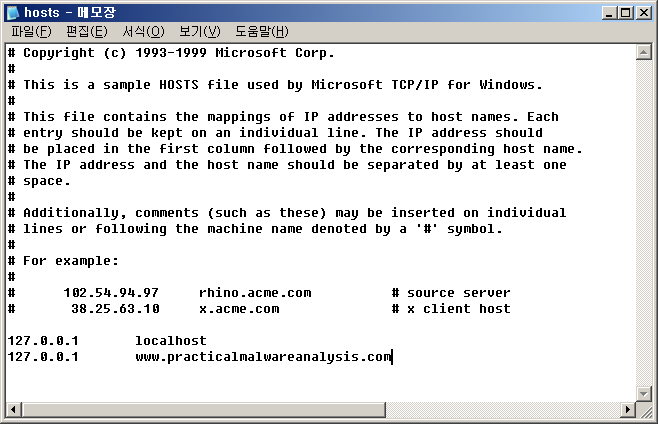

그래서 임시방편으로 hosts 파일에 해당 도메인을 설정하고 확인해봤다.

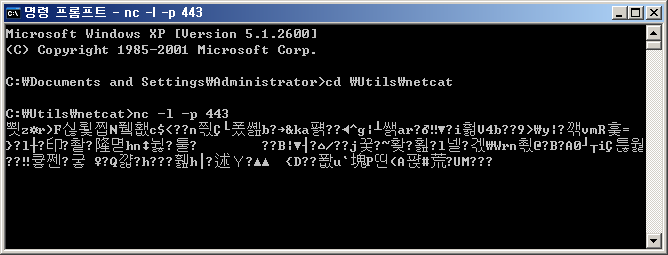

nc으로 80과 443 포트를 열어두고 기다려보니, 아래와 같이 443으로 패킷이 왔다.(암호화 된것으로 보임)

One Response to 실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-1