Notice : 해당 자료가 저작권등에 의해서 문제가 있다면 바로 삭제하겠습니다.

연구목적으로 사용하지 않고 악의적인 목적으로 이용할 경우 발생할 수 있는 법적은 책임은 모두 본인에게 있습니다.

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-1

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-2

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-3

실전 악성코드와 멀웨어 분석 – 1장 기초 정적분석 실습 1-4

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-1

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-2

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-3

실전 악성코드와 멀웨어 분석 – 3장 기초 동적 분석 실습 3-4

실습문제 다운로드 받는 곳 : http://nostarch.com/malware

실습 3-3

안전한 환경에서 기초 동적분석도구를 이용해 모니터링 하는 동안 Lab03-03.exe에서 발견된 악성코드를 실행하라.

질문

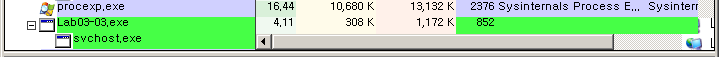

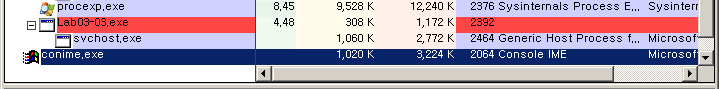

1. Process Explorer로 이 악성코드를 모니터링 했을때 무엇을 알아냈는가?

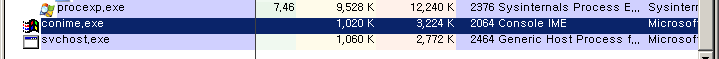

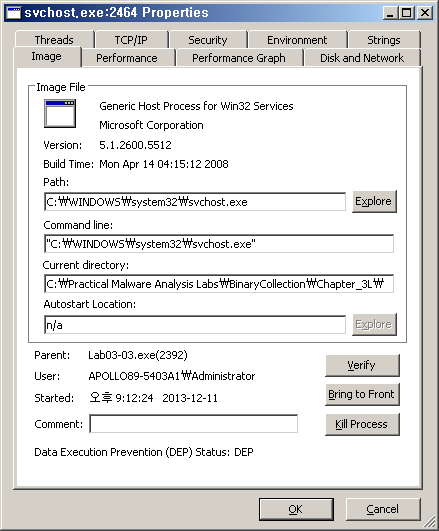

A: Lab03-03.exe 를 실행하면 svchost.exe 의 자식 프로세스를 만들고 Lab03-03.exe 프로세스는 없어져 버린다.

그래서 결국 svchost.exe 만 덜렁 남는 모양(고아 프로세스)이 된다.

2. 실시간 메모리 변조를 확인할수 있는가?

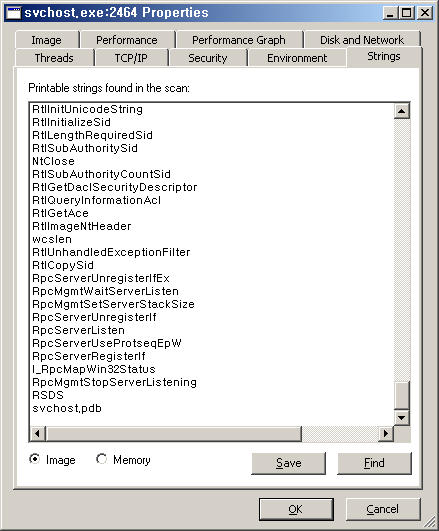

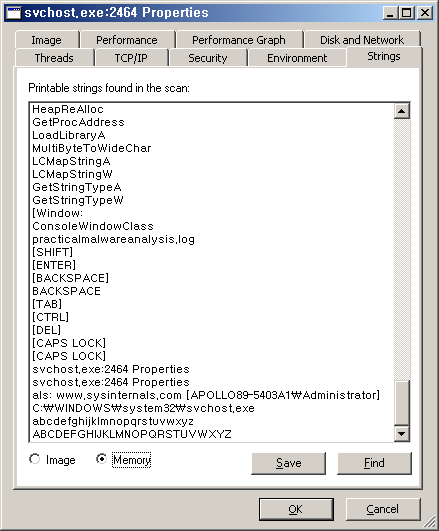

A: 해당 프로세스의 Strings를 보면, Image의 string 정보와 Memory의 string 정보가 다른것을 볼 수 있다.

3. 악성코드임을 의미하는 호스트 기반 표시자는 무엇인가?

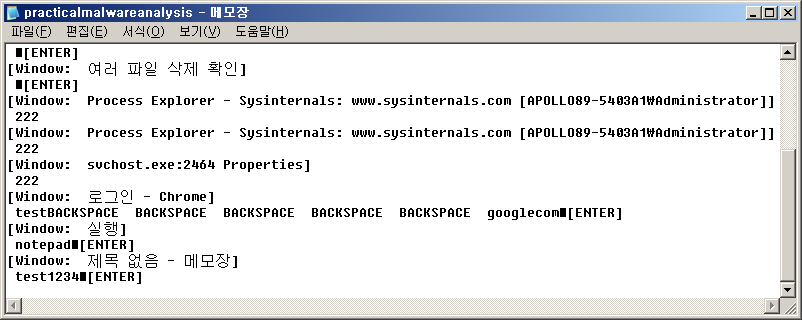

A: 악성코드를 실행하고 나면 악성코드를 실행한 위치에 practicalmalwareanalysis.log 파일이 생성된다.

해당 파일을 notepad 으로 확인해보면 아래와 같은 기록을 볼 수 있다.

4. 이 프로그램의 목적은 무엇인가?

A: Process Explorer 에서 Memory의 string 들과 practicalmalwareanalysis.log 파일과 그 기록을 봤을 때 해당 악성코드는 svchost.exe으로 가장한 키로거로 예상된다.